Table des matières

Démonstration simple

Voyons tout d'abord comment ça se présente du côté de l'utilisateur à peine averti, sur une plateforme de tests très rudimentaire.

Le décor de la scène

Grâce aux avantages de KVM 1) nous pouvons disposer d'autant de machines que nous le souhaitons, profitons-en.

- un serveur

kerberos.maison.mrsse charge de faire fonctionner l'usine à gaz (AS et TGS, le tout appelé KDC comme Key Distribution Center) ; - un serveur

apache-krb.maison.mrsest un serveur http tout bête, sauf qu'il n'autorise l'accès qu'aux personnes duement authentifiées par kerberos ; - un client qui voudrait bien accéder au contenu de

apache-krb.maison.mrsdepuis un poste de travail qui dispose des outils nécessaires pour dialoguer aveckerberos.maison.mrs.

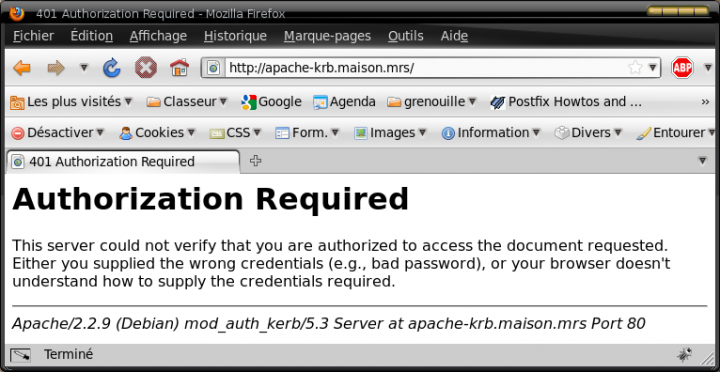

Ça ne marche pas

Première prise, l'utilisateur, qui s'appèle chris, n'a pas fait risette au cerbère, et essaye d'accéder à http://apache-kerb.maison.mrs :

Risette à kerberos

Chris lit alors la notice où on lui explique qu'il doit d'abord s'authentifier auprès du cerbère en utilisant la commande kinit :

~$ kinit chris Password for chris@MAISON.MRS:

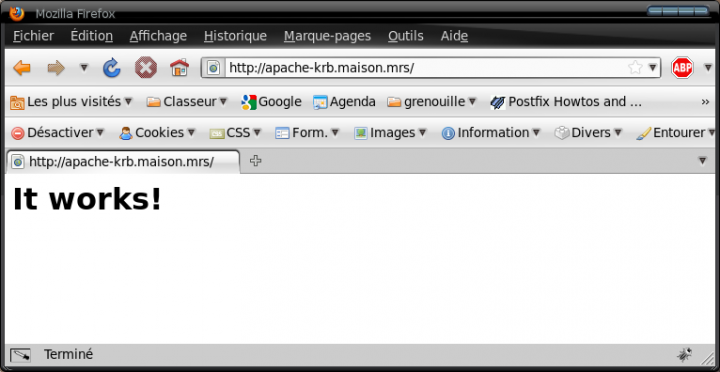

Confiant, il re essaye :

Et là, chris peut fermer son navigateur puis le ré-ouvrir, retourner sur la même page. Il sera automatiquement reconnu durant toute la validité de son ticket.

Faisons le point

Nous avons pu observer suffisamment de choses pour mieux comprendre le principe de kerberos et accessoirement pourquoi ce protocole a-t-il été appelé ainsi.

- l'utilisateur doit disposer d'un

principaldont il fait la demande à une entité nomméeAS, au moyen de la commandekinit. Nous verrons plus loin que cette demande peut être automatisée lors de l'ouverture de la session par l'utilisateur. Cette procédure aboutit au fait que l'utilisateur en question a été authentifié par « l'AS » qui lui a transmis une « chose » (leTGT) dont la validité est limitée dans le temps ; - lorsque l'utilisateur souhaite utiliser un service soumis à une authentification par kerberos, sous réserve que l'application cliente qui doit communiquer avec ce service sache le faire, le client obtient silencieusement un « ticket de service » en faisant une requête non moins silencieuse au service TGS de kerberos, et que ce ticket de service lui ouvre les portes du service convoité.

Nous avons donc pu constater de façon subtile l'effet « SSO » de kerberos. Cet effet serait bien sûr beaucoup plus visible si en plus d'un service http, nous avions mis en place d'autres services, comme un système de fichier en réseau (NFS v4 par exemple), ssh, ftp voir aussi un proxy http comme squid.